Информационная

безопасность (ИБ) - это

состояние защищенности в информационной сфере.

(Согласно

Доктрине по ИБ РФ - "под

информационной безопасностью Российской Федерации понимается

состояние защищенности ее национальных интересов в информационной

сфере, определяющихся совокупностью сбалансированных интересов

личности, общества и государства.")

Основными направлениями

обеспечения ИБ в

общегосударственных информационных и телекоммуникационных системах

являются:

- предотвращение перехвата информации

из помещений и с объектов, а также информации, передаваемой по

каналам связи с помощью технических средств;

-

исключение несанкционированного доступа к обрабатываемой или

хранящейся в технических средствах информации;

-

предотвращение утечки информации по техническим каналам, возникающей

при эксплуатации технических средств ее обработки, хранения и

передачи;

-

предотвращение специальных программно - технических воздействий,

вызывающих разрушение, уничтожение, искажение информации или сбои в

работе средств информатизации;

-

обеспечение (ИБ) при подключении

общегосударственных информационных и телекоммуникационных систем к

внешним информационным сетям, включая международные;

-

обеспечение безопасности конфиденциальной информации при

взаимодействии информационных и телекоммуникационных систем

различных классов защищенности (класс защиты зависит от уровня значимости

информации и от масштаба системы т.е. кол-ва субъектов в системе);

Основными организационно - техническими мероприятиями по защите

информации в общегосударственных информационных и

телекоммуникационных системах являются:

-

лицензирование деятельности организаций в области защиты информации;

-

аттестация объектов информатизации по выполнению требований

обеспечения защиты информации при проведении работ, связанных с

использованием сведений, составляющих государственную тайну;

-

сертификация средств защиты информации и контроля эффективности их

использования, а также защищенности информации от утечки по

техническим каналам систем и средств информатизации и связи;

-

введение территориальных, частотных, энергетических,

пространственных и временных ограничений в режимах использования

технических средств, подлежащих защите;

-

создание и применение информационных и автоматизированных систем

управления в защищенном исполнении.

В сфере обороны. К объектам обеспечения информационной безопасности

Российской Федерации в сфере обороны относятся:

-

информационная инфраструктура центральных органов военного

управления и органов военного управления видов Вооруженных Сил

Российской Федерации и родов войск, объединений, соединений,

воинских частей и организаций, входящих в Вооруженные Силы

Российской Федерации, научно - исследовательских учреждений

Министерства обороны Российской Федерации;

- информационные ресурсы предприятий

оборонного комплекса и научно - исследовательских учреждений,

выполняющих государственные оборонные заказы либо занимающихся

оборонной проблематикой;

- программно - технические средства

автоматизированных и автоматических систем управления войсками и

оружием, вооружения и военной техники, оснащенных средствами

информатизации;

-

информационные ресурсы, системы связи и информационная

инфраструктура других войск, воинских формирований и органов.

Основные направления составляющие информационную

безопасность

В

ИБ

выделяют организационно-правовую, программно-аппаратную и

инженерно-техническую защиту информации. Организационно-правовая

защита информации осуществляется путем выполнения требований и

рекомендаций правовых документов. Программно-аппаратная защита

занимается обеспечением средств вычислительной техники и

автоматизированных систем от несанкционированного доступа и

криптографической защитой циркулирующей в них информации. Защиту

информации с помощью инженерных конструкций и технических средств

обеспечивает инженерно-техническая защита информации.

Чем руководствуются специалисты по ИБ и как

осуществляется ИБ

Построение ИБ начинается

с детального исследования объекта защиты заказчика. Объектом исследования

может являться информационная система персональных данных

организации заказчика (под информационной системой (ИС) понимается

совокупность содержащейся в базах данных информации и обеспечивающих

её обработку информационных технологий и технических средств). Также

на данном этапе определяется предмет исследования, для конкретной

ИС, - это персональные данные.

На следующем этапе на основании ФЗ, в конкретном случае, № 152 "О

персональных данных", приказа от 13 февраля 2008 года "Об

утверждении порядка проведения классификации информационных систем

персональных данных" и иных вспомогательно-правовых документов,

информационной системе персональных данных (ИСПДн) присваивается и

документально оформляется соответствующий класс.

Затем разрабатывается защита ИСПДн, где задействуется "Базовая

модель угроз безопасности персональных данных при их обработке в

информационных системах персональных данных". На этом же этапе

осуществляется подбор средств защиты информации (СЗИ). При выборе

СЗИ, ВАЖНО учитывать действующий сертификат СЗИ, который можно

бесплатно проверить на сайте ФСТЭК (Федеральной службы по

техническому и экспортному контролю) в разделе "Государственный

реестр сертифицированных средств защиты информации". Посути, на

этомже сайте также можно выбрать необходимое СЗИ для защищаемой ИС.

Важным является тот факт, что на каждом этапе, начиная с подачи

заявления заказчику до получения соответствующего аттестата

соответствия,

необходимо разрабатывать соответствующую нормативно-правовую документацию

(по принципу чем больше, тем лучше).

Классификация и

характеристика технических каналов утечки информации, обрабатываемой

ТСПИ

Согласно терминологии, под техническими

средствами приема, обработки, хранения и передачи информации

(сокращ. ТСПИ) понимают технические средства, непосредственно

обрабатывающие конфиденциальную информацию. К таким средствам

относятся: ЭВМ, режимные АТС, системы

оперативно-командной и громкоговорящей связи, системы звукоусиления,

звукового сопровождения и звукозаписи.

При выявлении технических каналов утечки информации ТСПИ

необходимо рассматривать как систему, включающую основное

(стационарное) оборудование, оконечные устройства, соединительные

кабели ТСПИ, распределительные и коммутационные устройства, системы

электропитания, системы заземления.

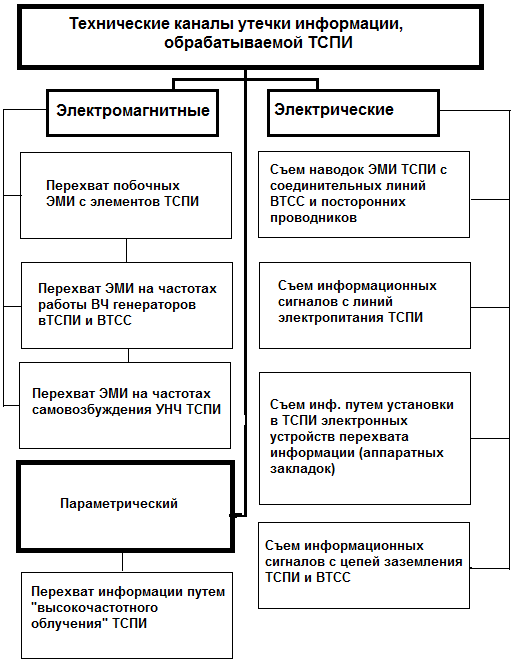

В зависимости от физической природы возникновения, среды

распространения и способов перехвата информационных сигналов,

технические каналы утечки условно можно разделить на

электромагнитные, электрические и параметрические.

Краткий обзор сертифицированных программных и программно-аппаратных СЗИ от НСД

Seсret Net 7 - одно из лучших СЗИ

от НСД на сегодняшний день. Большинство экспертов отдают свое

предпочтение именно ему за счет надежности, стабильности и

интеллектуально понятного интерфейса настройки.

СЗИ Seсret Net 7 обеспечивает:

1. Защиту входа в систему (идентификация и аутентификация пользователей,

защита от загрузки с переносных носителей информации).

2. Тотальный контроль всех возможных подключаемых устройств (телефоны,

принтеры и т.д.).

3. Доверенная информационная среда (подсчет контрольных сумм каталогов и

файлов, контроль аппаратной конфигурации, гарантированное затирание

данных).

4. Защита информации в процессе хранения (контроль печати, теневое

копирование, регистрация событий).

5. Удобство управления и настроек (импорт и экспорт параметров,

формирование отчетов).

Предотвращение утечек (DLP) Далее

Система обнаружения вторжений (СОВ)

Рекламное поле