Информация предоставлена в ознакомительных целях.

Не стоит скрывать, что кибервойна уже ведется. Поле боя Интернет, СМИ.

Цели:

- получение информации;

- дезинформирование (к примеру: вооруженный конфликт в Южной Осетии 2008г., боевые действия на территории Донецкой и Луганской областей Украины, начавшиеся в апреле 2014 года.);

- слежка;

- атака на инфраструктуры с целью выведения их из строя физически (кибер атака с использованием вируса Stuxnet, кибер атака с использщованием вируса шифровальщика WannaCry, Petya и т.д.).

Цель данной статьи показать вероятны примеры атаки для анализа и дальнейшего их предотвращения.

1. Сбор информации о ИС.

2. Использование социальной инжинерии.

2. Сканированиие портов.

3. Поиск уязвимостей.

5. Использование эксплоитов и уязвимых мест в ИС.

Рекламное поле

return_links(1); ?>

return_links(2); ?>

return_links(); ?>

Сбор информации об ИС

Для примера представим организацию X с внешним сайтом "informationtechnologyxxi.ru". Для начала необходимо выяснить сферы деятельности данной организации, дату ее создания, экономическую обстановку с использованием экономических новостей о компании (скупка/продажа ценных бумаг, финансовые проблемы), руководство и пр. интересующую информацию. Для этого задействуются поисковые системы Google, Yandex, Yahoo.

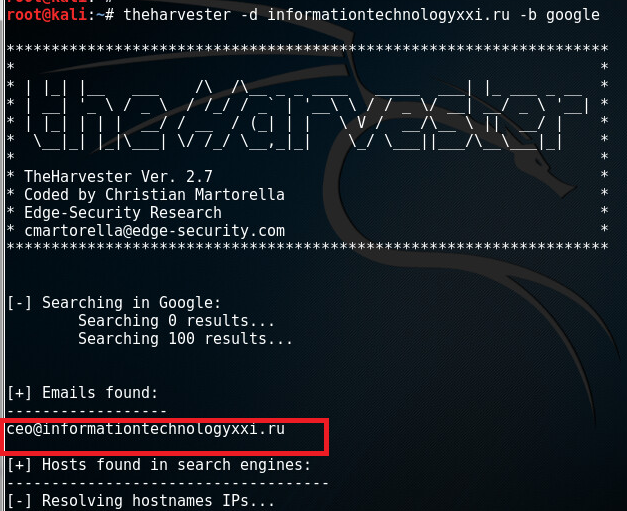

После получения данной информации капаем глубже. Теперь интересуют сотрудники компании и их данные, к примеру корпоративная почта. Для ее получения можно задействовать инструмент используемый в ОС Kali Linux. Для этого используется утилита TheHarvester команда:

theharvester -d имя_сайта -b google

На рисунке ниже пример ее использования.

Утилита имеет множество ключей поиска, включая поиск зарегестрированных email в Twitter. Т.е. если с корпоративной почты был комментарий в Twitter-е, то утилита будет ссылаться на конкретный корпоративный email. Далее можно проанализировать информацию подробнее. При использовании ключа google, будет выполнен поиск засветившихся email адресов в поисковой системе Google.

Использование социальной инженерии

Что же мы получим узнав почтовые адреса компании X ? Дальше можем задействовать социальную инженерию для получения еще большей информации. Данная тема манипуляции довольно обширна, поэтому более подробно останавливаться в данной статье не буду. Подробнее об использовании социальной инженерии можете посмотреть https://ru.wikipedia.org/wiki/Социальная_инженерия

Сканированиие портов

Сканирование портов можно назвать активной разведкой ИС. Данный метод выдаст активные серверы/ПК используемые ИС. Для сканирования можно задействовать хорошо зарекомендовавшую себя утилиту nmap, в Kali Linux она уже имеется.

Для полного анализа используется команда nmap -A ip (либо имя сайта).

После выполнения будет выведена информация о системе, открытых/закрытых портах, сервисах использующих данные порты и т.д.

Поиск уязвимостей

Для поиска уязвимостей задействуется сканер уязвимостей Nessus. Зачастую относится к самым знаменитым и хорошо зарекомендовавших себя программ данного рода. После его использования будет выведена информация об уязвимостях просканированного хоста(сайта/внешней публикации ИС).

Использование эксплоитов и уязвимых мест в ИС

Для использования эксплоитов задействуется информация полученная на этапах сканирования портов и поиска уязвимостей. Сами эксплоиты зачастую скачиваются/приобретаются через DarkNet. Само применение и использование эксплоитов в данной статье не описывается в целях безопасности.

Итак, имея всего имя сайта можно получить большой объем информации об ИС компании X с целью дальнейшей атаки. Проанализировав данные этапы атаки, можно построить защиту от подобных атак.

Кибервойна. Атака.